VIDEOS MUNDO CIBER

13 de julio de 2021

|

Las redes sociales, nuevo medio dominante

(9/marzo/2021) |

¿Quiénes controlan Internet?: solo 14 personas en todo el mundo poseen las llaves de seguridad de la Red

(7/mayo/2021) "Todo el proceso está controlado por la ICANN, que ejerce las funciones básicas de control de la Red al ser responsable de transformar los números que manejan las computadores (por ejemplo las direcciones IP) en letras como las de los nombres de dominios y páginas web, para hacerlos comprensibles para los humanos.

Para que todo el sistema funcione como la seda es necesario el Sistema de Nombres de Dominio (DNS), que asocia el número único de identificación o dirección IP de cada página web, correo electrónico y otros servicios a una cadena de caracteres, conocidos como dominios o direcciones de Internet. Ese directorio se distribuye a toda la Red desde 13 servidores raíz operados por universidades, organismos estatales de EE.UU. y asociaciones sin fines de lucro en Norteamérica, Europa y Japón. La ICANN formó parte del Gobierno de EE.UU. hasta 2016, cuando se transformó en una organización independiente sin fines de lucro, con el apoyo de cientos de servidores espejo distribuidos por el mundo". |

|

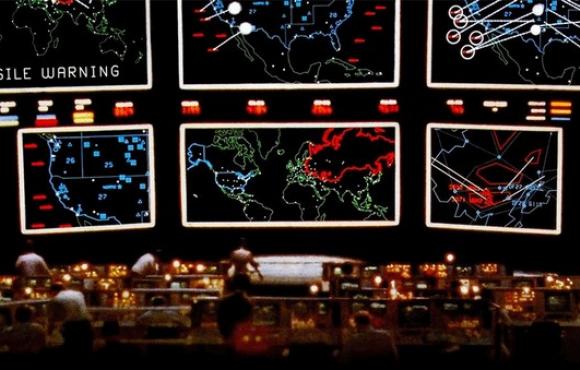

Qué se sabe del 'hackeo' al Departamento de Estado, el Pentágono y otras entidades de EE.UU. con "herramientas cibernéticas nunca antes vistas"

(18/dic./2020) |

Piratas informáticos acceden a los sistemas de la agencia de EEUU a cargo de las armas nucleares

(18/dic./2020) |

Signal vs. Telegram: tres cosas que debería saber antes de elegir su servicio de mensajería

(18/enero/2021) |

|

¿Es posible rastrear un teléfono móvil si está apagado?

(6/octubre/2020) |

Esta es la razón por la que deberías eliminar tu cuenta de Facebook Messenger

(28/octubre/2020) |

Los 25 países donde los Gobiernos espían los teléfonos de sus ciudadanos (y siete son de América Latina)

(3/diciembre/20020) |

|

Trump firma Ley que permitirá demandas multimillonarias vs Twitter, FB y Google

(29/mayo/2020) |

Las redes de la guerra

|

Desafíos para la justicia social en la era digital

(20/junio/2020) | ||||||

|

Entrevista a Bernard Harcourt,

“Hemos pasado de un mundo de vigilancia opresiva a uno en el que nos autoexponemos” (17/enero/2018) |

El Senado de EE.UU. renueva la Ley de Vigilancia de Inteligencia Extranjera

(18/enero/2018) |

La sociedad de la información desde una óptica geopolítica latinoamericana

(1/febrero/2018) |

|

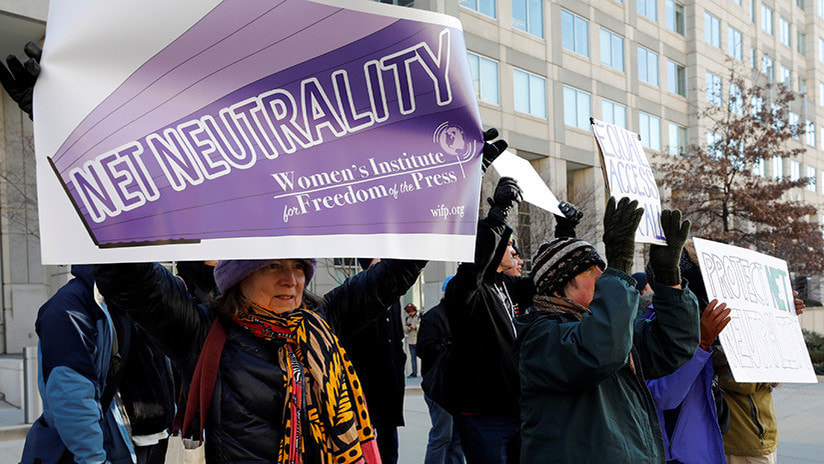

Marchas de protesta al revocar EE.UU. las reglas de neutralidad de la Red aprobadas por Obama

14/diciembre/2017 |

Qué consecuencias tendrá el fin de la neutralidad de internet en Estados Unidos (y cómo afectará al resto del mundo)

(16/diciembre/2017) |

¿Peligra el acceso abierto a Internet?

(16/diciembre/2017)

|